Sicherheits- und Datenschutzanforderungen

Motivation und Ziele

In einer digitalisierten Welt, in der sensible Daten und Informationen tagtäglich produziert, verarbeitet und gespeichert werden, ist ein umfassendes Sicherheitsmanagement unerlässlich. Datentreuhänder (DTH) und DTH betreibende Unternehmen übernehmen dabei eine besondere Verantwortung für die Sicherheit und den Schutz dieser Daten und Informationen. Ein umfassendes Sicherheitsdokument kann hierbei helfen, alle relevanten Aspekte der IT-Sicherheit zu identifizieren, Risiken zu bewerten und Maßnahmen zu ergreifen, um ein hohes Sicherheitsniveau zu gewährleisten. Dieser Baustein bietet einen umfassenden Maßnahmenkatalog für die grundlegenden Konzepte der IT-Sicherheit bei DTH und zeigt, wie den ein Sicherheitskonzept entsprechend der spezifischen Anforderungen von DTH und deren Betreibern umgesetzt werden kann.

Ziel ist es, ein durchgängiges Sicherheitskonzept für DTH und DTH betreibende Unternehmen zu entwickeln. Dieser Baustein beschreibt dahingehend die intendierte Vorgehensweise und zählt die umzusetzenden Sicherheitsanforderungen auf. Diese sind die Grundlage für das Ableiten von technischen und organisatorischen Maßnahmen und eines Sicherheitskonzept, was jedoch außerhalb des Rahmens dieses Bausteins liegt.

Dieser Baustein orientiert sich im Wesentlichen am IT-Grundschutz des Bundesamts für Sicherheit und Informationstechnik (BSI). Hierbei werden nicht sämtliche Inhalte des IT-Grundschutzes hervorgehoben, sondern lediglich solche, die für DTH von besonderer Relevanz sind. Der Baustein ist wie folgt strukturiert: In Kapitel 2 wird die allgemeine Vorgehensweise bei der Erstellung des Sicherheitskonzeptes erläutert. Kapitel 3 führt die zentralen Konzepte Informationssicherheit und Datenschutz ein. Kapitel 4 behandelt Stakeholder und ihre Relevanz bei der Erstellung eines Sicherheitskonzeptes. Neben den Stakeholdern sind auch Assets und deren Schutz von zentraler Bedeutung im Sicherheitskonzept. Sie werden in Kapitel 5 besprochen. Kapitel 6 nennt und erläutert sämtliche Gefährdungen aus dem BSI-Grundschutz, die für DTH von Relevanz sind. Kapitel 7 bildet den Hauptteil des Bausteins. Hier werden sämtliche für DTH und DTH betreibende Unternehmen relevante Bausteine beschrieben und auf die entsprechenden Maßnahmenempfehlungen im BSI-Grundschutz verwiesen. Kapitel 8 schließt den Baustein ab.

Allgemeine Vorgehensweise

Die grundsätzliche Idee des Sicherheitskonzeptes für DTH orientiert sich am IT-Grundschutz des BSI. Der IT-Grundschutz liefert ein solides, fachliches Fundament und ein umfangreiches Arbeitswerkzeug für die Informationssicherheit. Er ist Methode, Anleitung, Empfehlung und Hilfe zur Selbsthilfe für Behörden, Unternehmen und Institutionen aller Größen, die sich mit der Absicherung ihrer Daten, Systeme und Informationen befassen wollen.

Der IT-Grundschutz geht davon aus, dass eine individuelle Risikobewertung aufwändig und fehleranfällig ist. Da zahlreiche Firmen & Produkte ähnliche Eigenschaften haben, haben sich aber bereits gewisse Standards und Best Practices bewährt, auf die zurückgegriffen werden kann. Die Idee des IT-Grundschutzes ist es daher, bereits ausführlich erarbeitete Komponenten zur Verfügung gestellt werden, auf deren Basis ein individuelles Sicherheitskonzept erzeugt werden kann. Dies reduziert sowohl Fehleranfälligkeit als auch Aufwand und ermöglicht einen Grundschutz mit vergleichsweise wenig Aufwand. An dieser Stelle sollte noch erwähnt werden, dass die im IT-Grundschutz behandelten Anforderungen und Maßnahmen naturgemäß relativ abstrakt sind und noch für den jeweiligen Kontext konkretisiert werden müssen.

Im Rahmen dieses Projektes sind wir wie folgt vorgegangen:

- Analyse der Anforderungen nach a. Assets, b. sicherheitsrelevanter Features und c. Rahmenbedingungen

- Auswahl relevanter Bausteine aus dem IT-Grundschutz-Kompendium

- Beschreibung des Bezugs der Bausteine zu DTH

- Beschreibung der zu erfüllenden Anforderungen.

Basierend auf diesen Ergebnissen kann ein DTH betreibendes Unternehmen entsprechende Sicherheitsmaßnahmen ableiten und umsetzen.

Informationssicherheit und Datenschutz

Im Rahmen dieses Dokumentes werden Sicherheits- und Datenschutzanforderungen für einen zu entwickelnden DTH vorgestellt. Daher beschreiben wir in diesem Kapitel die wichtigsten Begriffe und grenzen den Scope des Dokuments ein.

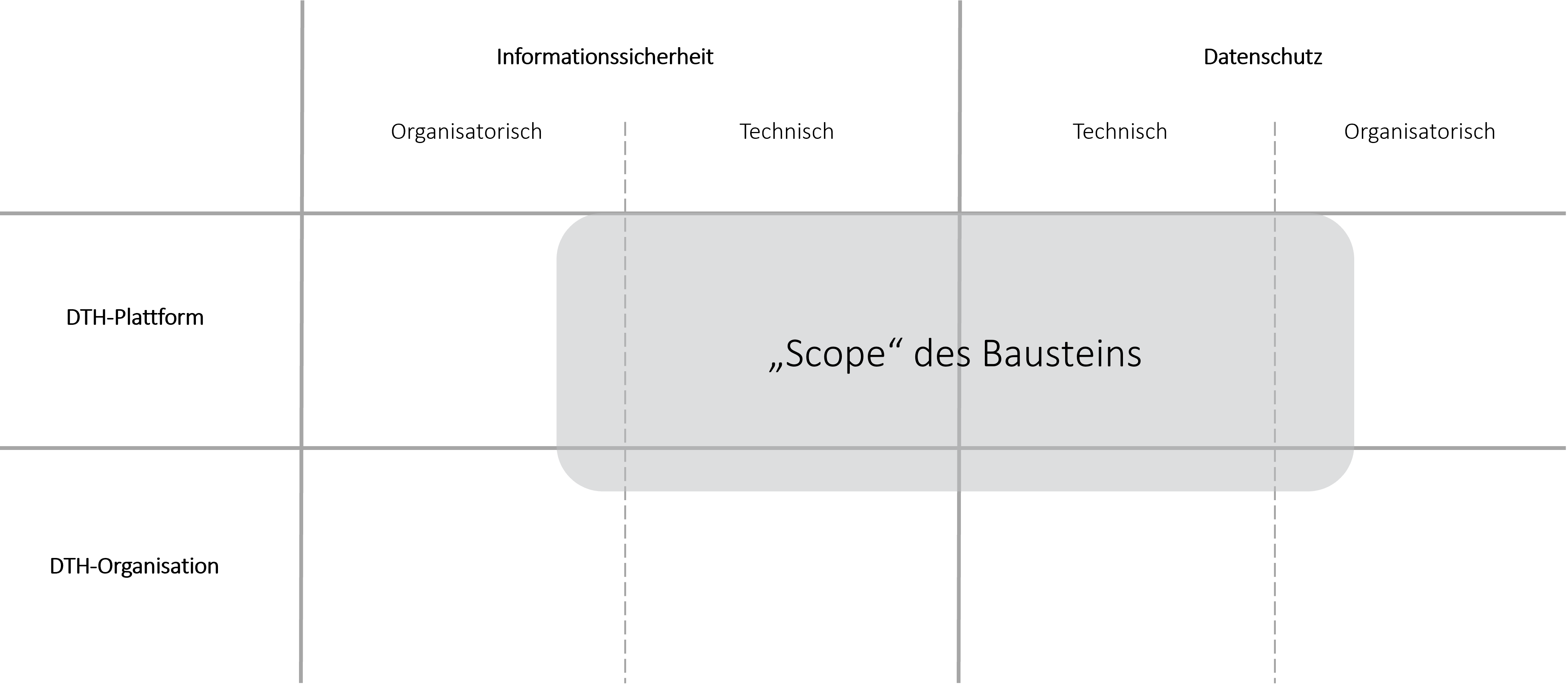

Prinzipiell lassen sich diese beiden Anforderungstypen aus einer organisatorischen und einer technischen Sichtweise heraus betrachten. Diese Arbeit fokussiert sich vor allem auf die technischen Aspekte von Informationssicherheit und Datenschutz, also solche, die unmittelbar mit der technischen Konzeption und Entwicklung von DTH zusammenhängen.

Da hinter einem DTH prinzipiell auch ein Unternehmen steht, das diesen DTH entwickelt und betreibt, existieren üblicherweise Fragestellungen, die nicht nur den DTH selbst, sondern allgemein auch das Unternehmen dahinter betreffen Der Übergang dieser beiden Sichten ist in einigen Aspekten fließend, weshalb dieses Dokument teilweise auch technische und organisatorische Informationssicherheits- und Datenschutzfragen behandelt, die für das Unternehmen rund um den DTH gelten.

Abbildung 1 zeigt den Umfang des Sicherheitskonzepts für den DTH und dessen übergeordnete Organisation.

Abbildung 1: Sowohl der der DTH als auch die Security-Landkarte lassen sich aus mehreren Sichten betrachten. Die Grafik zeigt diese Sichten und die Positionierung dieser Arbeit innerhalb der Sichten.

Informationssicherheit

Definition: Aufrechterhaltung der Vertraulichkeit („confidentiality“), Integrität („integrity“) und Verfügbarkeit („availability“) von Informationen. Zusätzlich können auch andere Eigenschaften wie Authentizität, Zurechenbarkeit, Nichtabstreitbarkeit und Verlässlichkeit einbezogen werden.

Die drei erstgenannten Schutzziele bilden die Grundpfeiler der Informationssicherheit und werden daher, angelehnt an ihre englischen Begriffe, als CIA-Triade bezeichnet.

Dabei beschreibt Vertraulichkeit die Eigenschaft, dass Informationen unbefugten Personen, Entitäten oder Prozessen nicht verfügbar gemacht oder offengelegt werden. Integrität beschreibt die Eigenschaft der Richtigkeit und Vollständigkeit von Informationen. Verfügbarkeit beschreibt die Eigenschaft von Daten oder Systemen für zugreifende Entitäten zugänglich und nutzbar zu sein.

Datenschutz

Definition: Schutz vor missbräuchlicher Verarbeitung personenbezogener Daten sowie Schutz des Rechts auf informationelle Selbstbestimmung.

Unter „personenbezogenen Daten“ sind alle Informationen zu verstehen, die sich auf eine identifizierte oder identifizierbare natürliche Person beziehen. Der Ausdruck „informationelle Selbstbestimmung“ bezeichnet das Recht, selbst über die Preisgabe und Verwendung der eigenen personenbezogenen Daten zu bestimmen. In Deutschland ist das Recht auf informationelle Selbstbestimmung Teil des Persönlichkeitsrechts und somit ein Grundrecht.

Auch beim Datenschutz lassen sich, ähnlich zur CIA-Triade, grundlegende Schutzziele formulieren, beispielsweise gemäß dem Standard-Datenschutzmodell:

-

Datenminimierung

Die Verarbeitung personenbezogener Daten ist auf das dem Zweck angemessene, erhebliche und notwendige Maß zu beschränken. -

Verfügbarkeit

Der Zugriff auf personenbezogene Daten sowie ihre Verarbeitung müssen unverzüglich möglich sein. Weiterhin muss eine ordnungsgemäße Verwendung im vorgesehenen Prozess gesichert sein. -

Integrität

Personenbezogene Daten dürfen nur in einer Weise verarbeitet werden, die einen Schutz vor unbeabsichtigtem Verlust, unbeabsichtigter Zerstörung oder unbeabsichtigter Schädigung durch geeignete technische und organisatorische Maßnahmen gewährleistet. Es sollen jegliche Veränderungen an den gespeicherten Daten durch unberechtigte Dritte ausgeschlossen oder zumindest so erkennbar gemacht werden, dass sie korrigiert werden können. -

Vertraulichkeit

Keine unbefugte Person darf personenbezogene Daten zur Kenntnis nehmen oder nutzen. -

Nichtverkettung

Zu unterschiedlichen Zwecken erhobene personenbezogene Daten dürfen nicht zusammengeführt, d. h. verkettet werden. -

Transparenz

Es muss erkennbar sein, welche Daten wann und für welchen Zweck bei einer Verarbeitungstätigkeit erhoben und verarbeitet werden, welche Systeme und Prozesse dafür genutzt werden, wohin die Daten zu welchem Zweck fließen und wer die rechtliche Verantwortung für die Daten und Systeme in den verschiedenen Phasen einer Datenverarbeitung besitzt. -

Intervenierbarkeit

Betroffene müssen ihre Rechte an ihren personenbezogenen Daten wahrnehmen können. Konkret bedeutet dies: Die Betroffenen erhalten über ihre gespeicherten Daten Auskunft, sie können Korrekturen vornehmen lassen und sie können ihre personenbezogenen Daten sperren oder löschen lassen. Die Datenverarbeitungsprozesse müssen jeweils so gestaltet sein, dass dies auch möglich ist.

Anforderungen an den Datenschutz ergeben sich zu einem großen Teil aus der EU-Datenschutz-Grundverordnung (DS-GVO), welche seit 2018 die EU-Richtlinie zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten und zum freien Datenverkehr im Geltungsbereich der EU ersetzt. Zusätzlich gilt auf nationaler Ebene die neue Fassung des Bundesdatenschutzgesetzes (BDSG n.F.).

Im Zentrum der DSGVO stehen zum einen die Grundsätze zur Verarbeitung personenbezogener Daten (Art. 5: Rechtmäßigkeit, Zweckbindung, Datenminimierung, Richtigkeit, Speicherbegrenzung, Integrität und Vertraulichkeit) sowie die Rechte betroffener Personen (Art. 13, 14: Recht auf detaillierte Datenschutzerklärung, Art. 15: Recht auf Datenauskunft, Art. 16: Recht auf Berichtigung falscher Daten, Art. 17: Recht auf Vergessenwerden, Art. 20: Recht auf Datenübertragbarkeit.

Zusammenhänge verschiedener Begrifflichkeiten

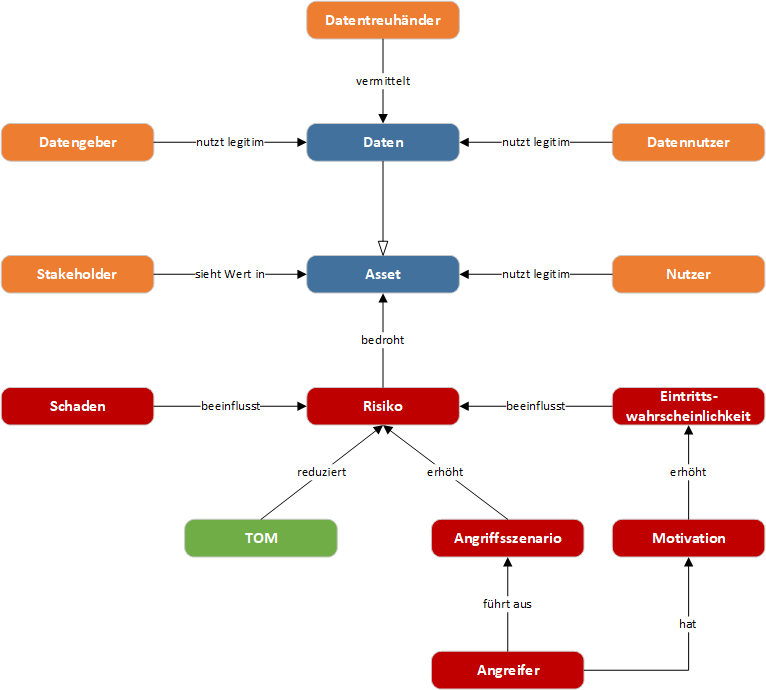

Assets haben einen zentralen Stellenwert beim Thema Datensicherheit und Datenschutz. Als Asset werden Daten, Systeme und andere Entitäten verstanden, in denen ein Stakeholder einen Wert sieht und welche daher schützenswert sind. Geschützt werden die Assets durch technische und organisatorische Maßnahmen (TOMs), welche die Risiken für ein Asset verringern. Als Risiko wird dabei eine Kombination aus dem zu erwartenden Schaden (welcher sich aus dem Wert des Assets ergibt) und der Eintrittswahrscheinlichkeit verstanden. Die Eintrittswahrscheinlichkeit ist dabei von möglichen Angriffsszenarien und der Motivation der Angreifer abhängig. Diese Zusammenhänge werden in Abbildung 3 dargestellt.

Abbildung 2: Zusammenhänge im Bereich Security

Im Folgenden gehen wir auf die im Projekt relevanten Stakeholder, Assets und Gefährdungen ein.

Stakeholder

Die Stakeholder ergeben sich aus der Definition von DTH und der Anforderungsanalyse.

Die primären Stakeholder sind:

- Betroffene Person

- Betroffenes Unternehmen

- Dateninhaber

- Datengeber

- DTH

- Datennutzer

Sekundäre Stakeholder sind:

- Mitarbeiter des DTHs (Leitung, Entwickler, Trainer, Sales, Support)

- Partner (Dienstleister, Händler)

- Kunden der Kunden

- Wettbewerber

- Gesetzgeber

Assets

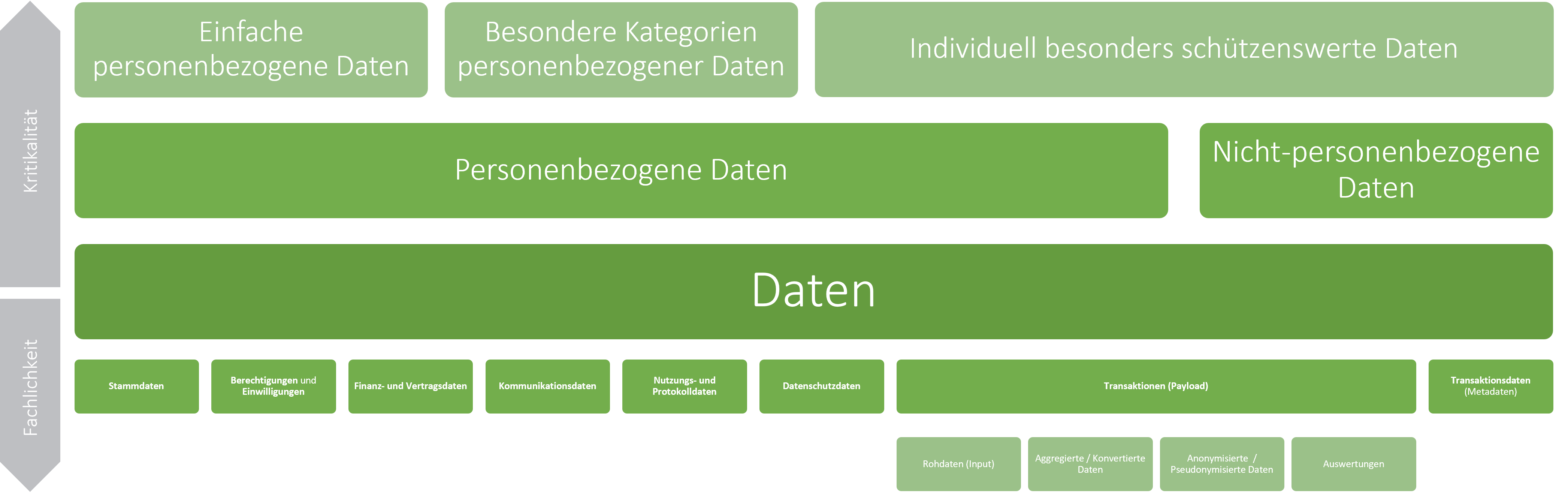

Die Vermittlung von Daten ist die Kernaufgabe eines DTHs. Diese Daten sind wertvoll für die Datengeber und die Datennutzer. Um die Vermittlung zu ermöglichen, fallen zusätzlich eine ganze Reihe weiterer Daten an. Abbildung 3 gibt einen Überblick über unsere Systematik. Wir unterscheiden Daten nach ihrer Kritikalität und ihrer Fachlichkeit, wie im Folgenden beschrieben.

Neben den Daten selbst sind auch die Systeme (Hardware und Software), welche diese Daten verarbeiten, Assets.

Abbildung 3: Kategorisierung von Daten

Daten nach Kritikalität

Zunächst einmal unterscheiden wir zwischen personenbezogenen Daten und nicht-personenbezogenen Daten. Währen bei personenbezogenen Daten der Datenschutz greift, ist dies bei nicht-personenbezogenen Daten nicht der Fall. Dennoch sind diese Daten schützenswert, häufig im Sinne des Geschäftsgeheimnisschutzes. Diese sind für das datengebende Unternehmen individuell schützenswert. Im Bereich Datenschutz unterscheidet die DSGVO zwischen personenbezogenen Daten und besonderen Kategorien personenbezogener Daten, die ein erhöhtes Schutzniveau haben. Was der Datenschutz nicht vorsieht, im Kontext eines DTHs aber durchaus relevant ist, ist, dass personenbezogene Daten für eine betroffen Person auch dann besonders schützenswert sein können, wenn sie nicht unter die besonderen Kategorien fallen. Wir befinden uns hier dann im Bereich der Datensouveränität, also der Idee, dass Datengeber selbstbestimmt über ihre Daten bestimmen können.

| Datenkategorie | Beschreibung | Beispiele |

|---|---|---|

| Daten ohne Personenbezug | Daten, welche sich nicht auf eine Person beziehen bzw. ihr nicht zugeordnet werden können. Der Personenbezug kann auch entfernt worden sein, z. B. durch Anonymisierung. | Anonymisierte Daten, Regelungen, Organisationsanweisungen |

| Individuell besonders schützenswerte Daten | Daten, die nicht in die besonderen Kategorien personenbezogener Daten fallen, aber dennoch einen höheren Schutzbedarf für einen Betroffenen haben | Standort(-verlauf), Kommunikationsdaten |

| Personenbezogene Daten | Nach Art. 4 DSGVO bezeichnet der Begriff personenbezogene Daten alle Informationen, die sich auf eine identifizierte oder identifizierbare natürliche Person beziehen. | Alle folgenden Einträge |

| Einfache personenbezogene Daten | Daten, die nach Definition personenbezogen sind, bei denen aber kein erhöhter Schutzbedarf vorliegt | Anschrift, Cookies |

| Besondere Kategorien personenbezogener Daten | In Art. 9 DSGVO ist die Verarbeitung „besonderer Kategorien personenbezogener Daten“ geregelt. Dies sind Daten, aus denen die rassische und ethnische Herkunft, politische Meinungen, religiöse oder weltanschauliche Überzeugungen oder die Gewerkschaftszugehörigkeit hervorgehen, sowie genetische Daten, biometrische Daten zur eindeutigen Identifizierung einer natürlichen Person, Gesundheitsdaten oder Daten zum Sexualleben oder der sexuellen Orientierung einer natürlichen Person. | Alle folgenden Einträge |

| Gewerkschaftszugehörigkeit | Daten, die auf die Zugehörigkeit eines Betroffenen zu einer Gewerkschaft schließen lassen. | Teilnahme an Streik, Mitgliedschaften |

| Rassische und ethnische Herkunft | Daten, die auf die rassische bzw. ethnische Herkunft des Betroffenen schließen lassen. | Hautfarbe („schwarz“), Herkunft („asiatisch“) |

| Politische Meinungen | Daten, die auf politische Meinungen oder eine Parteizugehörigkeit schließen lassen. | Teilnahme an Veranstaltungen, Nutzung von Symbolik, Zugehörigkeit zu Gruppen (u. a. auf der Plattform) |

| Religiöse oder weltanschauliche Überzeugungen | Daten, die auf die Meinung oder Zugehörigkeit eines Betroffenen zu einer religiösen oder weltanschaulichen Vereinigung schließen lassen. | genutzte Gebetszeiten, Geburtsurkunden, Zugehörigkeit zu Gruppen (u. a. auf der Plattform) |

| Genetische Daten | Genetische Daten des Betroffenen | DNA-Profile, die von Polizisten erfasst werden, um diese bei der Untersuchung von DNA-Spuren des Tatorts auszuschließen |

| Biometrische Daten | Biometrische Daten eines Betroffenen | Fingerabdruck zur Authentifizierung, Gesichtsgeometrie (“Face ID”) |

| Gesundheitsdaten | Daten, die auf den vergangenen oder aktuellen Gesundheitszustand eines Betroffenen schließen lassen. | Krankheitsgeschichte, Chronische Krankheiten, Behinderungen usw. (einschließlich Daten Angehöriger), Informationen zum Gesundheitsmanagement, Wearable-Daten (z. B. Fitness-Tracker) |

| Daten zum Sexualleben oder der sexuellen Orientierung | Daten, welche auf Sexualleben oder die sexuelle Orientierung eines Betroffenen schließen lassen. | Heiratsurkunde, Fotos |

Daten nach Fachlichkeit

Im Kern der Vermittlung stehen die Daten, die wir in der Abbildung als „Transaktion (Payload)“ bezeichnen. Sie bilden den Kern des Treuhandmodells. Dabei ist es bei vielen Treuhandmodellen kein reines „Durchschleifen“ von Daten. Daten werden ggf. konvertiert, aggregiert, anonymisiert, pseudonymisiert oder ausgewertet. Für jede dieser Kategorien kann es unterschiedliche Schutzanforderungen geben.

Um die Vermittlung zu ermöglichen, fallen zudem, wie in jedem digitalen Ökosystem, diverse weitere Daten an. Darunter fallen die Stammdaten der Datengeber und Datennutzer, Berechtigungen und Einwilligungen, Verträge, Finanzdaten, Kommunikationsdaten, technische Protokolldaten und Metadaten zur Datenvermittlung.

| Datenkategorie | Beschreibung | Beispiele | |

|---|---|---|---|

| Stammdaten | Allgemeine Daten zum Nutzer | Accountdaten, Login | |

| Berechtigungen und Einwilligungen | Regeln, die der Datengeber zum Datenzugriff festlegt | Erteilte / nicht erteilte / widerrufene Einwilligungen, Datenschutzeinstellungen, Zugriffsrechte | |

| Finanz- und Vertragsdaten | Daten, die sich auf die Buchung und Bezahlung von Daten beziehen | - Datentreuhandvertrag, Hinterlegte Zahlungsarten, Abbuchungen | |

| Kommunikationsdaten | Kommunikation mit der Plattform und mit anderen Teilnehmern des Ökosystems | Chat, Rückgaben, Garantieabwicklung | |

| Nutzungs- und Protokolldaten | Daten, die sich auf die Nutzung der Plattform / der Dienste durch einen Nutzer beziehen, inkl. der Transaktionshistorie | gebuchte digitale Dienste, Abos, gekaufte Daten, erhaltene / gesendete Daten, Trackingdaten | |

| Transaktionen (Payload) | Nutzdaten, die die Plattform im Auftrag des Datengebers speichert | für fachliche Beispiele, siehe Anwendungsbeispiele | |

| Rohdaten | Daten, die der Datengeber dem DTH übergibt (Inputdaten) | Sensorwerte von Fahrzeugen | |

| Aggregierte / Konvertierte Daten | Durch den DTH für die Vermittlung aufbereitete Rohdaten, die an den Datennutzer gehen | Sensorwerte von Fahrzeugen in einem standardisierten Format | |

| Anonymisierte / Pseudonymisierte Daten | Daten, bei denen der DTH vor Weitergabe den Personenbezug entfernt hat und welche dadurch nicht mehr unter das Datenschutzrecht fallen | Ersetzung des Namens durch ein Pseudonym | K-Anonymität, Differential Privacy |

| Auswertungen | Ergebnisse von Datenanalysen, die an den Datennutzer weitergegeben werden. Je nach Größe der Datenbasis und Art der Auswertung kann die Auswertung weiterhin einen Personenbezug haben | Statistiken, Trends | |

| Datenschutzdaten | Daten, die lediglich für den Datenschutz anfallen | Datenauskünfte, Löschersuchen, Korrekturersuchen |

Gefährdungen

Die genannten Assets unterliegen diversen Gefährdungen. Wir werden im Folgenden daher auf die möglichen Angreifertypen, deren Motivation und die unterschiedlichen Gefährdungsarten eingehen.

Angreifertypen

Angreifer sind häufig schwer zu identifizieren und zu benennen. Jedoch lassen sich in der Praxis häufig ähnliche Angreifer finden. Darunter zählen:

- Konkurrenten

- Vandalisten

- Script-Kiddies

- Insider / aktive oder ehemalige Mitarbeiter

- Kunden

- Partner

- Abmahnanwälte

- Ausländische Unternehmen

Motivationen

Die Motivation für einen Angriff kann sehr unterschiedlich sein. Gängige Motivationen sind:

- Neugierde

- Zerstörungswut

- Geld / Ressourcen

- Anerkennung

- Herausforderung

- Spaß an der Technik

- Strafverfolgung

- Spionage

- Leichtsinnigkeit / Unwissenheit (kein „aktiver“ Angriff – aber einer der häufigsten)

Gefährdungsarten

Das BSI-Grundschutz-Kompendium unterscheidet 47 elementare Gefährdungen. Davon halten wir 27 Gefährdungen konkret für DTH und deren übergeordnete Organisation relevant. Diejenigen 20 Gefährdungsarten, die an dieser Stelle nicht aufgeführt werden, beziehen sich insbesondere auf Naturkatastrophen oder anderweitige Großereignisse, deren Beachtung zwar prinzipiell sinnvoll ist, für DTH allerdings nur eine untergeordnete Rolle spielt.

Die 27 relevantesten Gefährdungsarten sind:

-

**G 0.14 Ausspähen von Informationen (Spionage) ** DTH vermitteln über eine zentrale Stelle eine große Menge sensibler Daten ihrer Kunden. Daher ist Spionage an dieser Stelle besonders relevant, da Spione in einem DTH an große Mengen von Daten unterschiedlicher Kunden kommen können.

-

G 0.15 Abhören Die durch DTH vermittelte Daten sind immer sensibel und von Wert für Datengeber und Datennutzer. Daher ist es naheliegend, dass diese Daten auch für Angreifer von hohem Interesse sind. Daher ist das Abhören dieser Daten eine der zentralen Gefährdungen für DTH. Sind personenbezogene Daten betroffen (C2x / B2x), entspricht dies einem meldepflichtigen Datenschutzvorfall. Sind B2x-Daten betroffen, kann das Abhören mit hohem wirtschaftlichem Schaden für den Datengeber einhergehen (Geschäftsgeheimnisschutz).

-

G 0.18 Fehlplanung oder fehlende Anpassung Aus technischer Sicht sind DTH-Softwareprodukte. Sie sind daher prinzipiell auch ähnlichen Gefahren bei der Planung ausgesetzt wie andere Softwareprodukte: Bei Entwurf, Implementierung und Betrieb eines DTHs können Fehler auftreten, beispielsweise ausgelöst durch den „Faktor Mensch“, die sich negativ auf die Gesamtsicherheit des DTHs auswirken können.

-

G 0.19 Offenlegung schützenswerter Informationen Eine zentrale Eigenschaft des DTHs ist es, Vertrauen zwischen mindestens zwei Parteien in einer potenziell nicht vertrauenswürdigen Umgebung zu schaffen. In vielen Fällen verarbeiten DTH somit auch schützenswerte Informationen. Eine Offenlegung dieser Informationen kann für den Betrieb des DTHs geschäftskritisch sein und einen nachhaltigen Schaden für die Nutzenden des DTHs zur Folge haben.

-

G 0.20 Informationen oder Produkte aus unzuverlässiger Quelle Wie jedes Software-Produkt nutzen auch DTH potenziell Informationen oder Produkte aus fremden Quellen. Hier besteht die Gefahr, dass diese Informationen oder Produkte aus unzuverlässigen Quellen stammen. Diese Gefahr gilt nicht nur für 3rd-Party-Bibliotheken in der Codebasis des DTHs, sondern auch für sämtliche Informationen, die der DTH von seinen Stakeholdern konsumiert oder an sie weiterreicht.

-

G 0.21 Manipulation von Hard- oder Software Wenn Hardware oder Software manipuliert werden, können Angreifer in der Lage sein, unbefugten Zugriff auf Systeme und Daten zu erlangen, diese zu stehlen oder zu beschädigen. Dies kann zu erheblichen Verlusten für das Unternehmen führen und das Vertrauen der Kunden beeinträchtigen. Daher müssen DTH sicherstellen, dass sie nur von vertrauenswürdigen Quellen stammende Hard- und Software verwenden und regelmäßige Überprüfungen durchführen, um sicherzustellen, dass die Systeme frei von Manipulation sind. Eine frühzeitige Erkennung von Anomalien und potenziellen Bedrohungen kann dazu beitragen, Manipulationen von Hard- und Software zu minimieren und die Sicherheit und Integrität der Daten zu gewährleisten.

-

G 0.22 Manipulation von Informationen Die Manipulation von Informationen kann dazu führen, dass falsche oder fehlerhafte Informationen in einem DTH gespeichert werden. Dies kann zu schwerwiegenden Folgen führen, wie zum Beispiel falschen Entscheidungen aufgrund falscher Daten, Schäden am Ruf des DTH betreibenden Unternehmens oder sogar rechtlichen Konsequenzen. Es ist daher von entscheidender Bedeutung, dass DTH betreibende Unternehmen sicherstellen, dass ihre Systeme robust und sicher sind, um Manipulationen zu verhindern. Dazu gehören beispielsweise angemessene Zugangskontrollen, Überwachung und Audit-Protokolle, um sicherzustellen, dass Daten auf eine sichere und vertrauenswürdige Weise gespeichert und verwaltet werden.

-

G 0.23 Unbefugtes Eindringen in IT-Systeme Vertrauliche Informationen können durch das unbefugte Eindringen in IT-Systeme des DTH gestohlen, beschädigt oder gelöscht werden. Hacker und andere böswillige Angreifer können auf diese Weise auf sensible Informationen zugreifen und diese für kriminelle Zwecke nutzen. Dies kann nicht nur zu einem finanziellen Verlust führen, sondern auch das Vertrauen der Kunden in das DTH betreibende Unternehmen beeinträchtigen. Um sich gegen solche Angriffe zu schützen, müssen DTH betreibende Unternehmen strenge Sicherheitsvorkehrungen implementieren, einschließlich Firewalls, Antivirensoftware, Verschlüsselung und regelmäßiger Überprüfungen der Sicherheitssysteme

-

G 0.25 Ausfall von Geräten oder Systemen Der Ausfall von Geräten oder Systemen kann für DTH zu Datenverlust oder -beschädigung führen. Wenn ein Datenserver oder eine andere wichtige Hardware ausfällt, kann dies dazu führen, dass wichtige Daten nicht verfügbar oder unbrauchbar werden. Dies kann zu einer erheblichen Beeinträchtigung des Geschäftsbetriebs führen und den Ruf des DTH betreibenden Unternehmens beeinträchtigen. Um sich gegen solche Ausfälle zu schützen, müssen DTH betreibende Unternehmen sicherstellen, dass sie redundante Systeme und Backups bereitstellen, um sicherzustellen, dass wichtige Daten im Falle eines Ausfalls wiederhergestellt werden können.

-

G 0.26 Fehlfunktion von Geräten oder Systemen Wenn eine Fehlfunktion nicht sofort erkannt und behoben wird, kann dies schwerwiegende Auswirkungen auf den Geschäftsbetrieb und das Vertrauen der Kunden des DTH haben. Daher müssen DTH betreibende Unternehmen regelmäßige Wartung und Überprüfungen durchführen, um sicherzustellen, dass ihre Systeme ordnungsgemäß funktionieren und dass die Integrität und Verfügbarkeit der Daten gewährleistet sind.

-

G 0.28 Software-Schwachstellen oder -Fehler Softwareschwachstellen oder -fehler stellen eine erhebliche Gefahr für DTH dar, da sie von böswilligen Akteuren ausgenutzt werden können, um unbefugten Zugriff auf Systeme oder Daten zu erlangen. Wenn Schwachstellen oder Fehler in der Software vorhanden sind, kann dies dazu führen, dass wichtige Daten kompromittiert oder sogar gelöscht werden. Dies kann zu rechtlichen Konsequenzen und einem Verlust des Vertrauens der Kunden führen. Daher müssen DTH betreibende Unternehmen sicherstellen, dass ihre Software ständig aktualisiert und gepatcht wird, um Schwachstellen zu beheben und die Sicherheit zu verbessern. Es ist auch wichtig, dass sie eine robuste Sicherheitsinfrastruktur implementieren, um sicherzustellen, dass Daten sicher und geschützt sind.

-

G 0.29 Verstoß gegen Gesetze oder Regelungen Datenschutzgesetze wie die DSGVO und andere Vorschriften wie HIPAA in den USA legen strenge Anforderungen an den Schutz von personenbezogenen Daten und anderen sensiblen Informationen fest. Wenn DTH betreibende Unternehmen gegen diese Gesetze verstoßen, können sie hohen Bußgeldern und sogar gerichtlichen Verfahren ausgesetzt sein. Daher müssen DTH betreibende Unternehmen sicherstellen, dass sie alle relevanten Gesetze und Vorschriften einhalten und strenge Kontrollen implementieren, um sicherzustellen, dass Daten sicher und geschützt sind.

-

G 0.30 Unberechtigte Nutzung oder Administration von Geräten und Systemen Wenn unbefugte Personen Zugriff auf Systeme oder Daten haben, können sie diese möglicherweise stehlen, beschädigen oder verändern. Dies kann zu erheblichen Verlusten für das Unternehmen führen und das Vertrauen der Kunden beeinträchtigen. Daher müssen DTH betreibende Unternehmen strenge Kontrollen und Sicherheitsmaßnahmen implementieren, um sicherzustellen, dass nur autorisierte Personen Zugriff auf Systeme und Daten haben und dass die Integrität und Vertraulichkeit der Daten gewährleistet sind.

-

G 0.31 Fehlerhafte Nutzung oder Administration von Geräten und Systemen Die unberechtigte oder fehlerhafte Nutzung oder Konfiguration von Systemen kann zu Datenverlust oder Beschädigung führen, während unsachgemäße Administration von Systemen den Zugriff auf sensible Informationen erleichtern kann. DTH betreibende Unternehmen müssen sicherstellen, dass sie qualifiziertes Personal mit fundierten Kenntnissen und Erfahrungen bei der Nutzung und Administration von Systemen einsetzen. Regelmäßige Überprüfungen und Schulungen können dazu beitragen, Fehler bei der Nutzung und Administration von Systemen zu minimieren und die Sicherheit und Integrität der Daten zu gewährleisten.

-

G 0.32 Missbrauch von Berechtigungen Wenn berechtigte Personen ihre Zugriffsrechte missbrauchen, können sie möglicherweise Daten stehlen, beschädigen oder verändern. Dies kann zu erheblichen Verlusten für das DTH betreibende Unternehmen führen und das Vertrauen der Kunden beeinträchtigen. Daher müssen DTH sicherstellen, dass sie nur berechtigten Personen Zugriff auf Systeme und Daten gewähren und dass sie strenge Kontrollen implementieren, um sicherzustellen, dass diese Berechtigungen angemessen genutzt werden. Regelmäßige Überprüfungen und Audits können dazu beitragen, den Missbrauch von Berechtigungen zu minimieren und die Sicherheit und Integrität der Daten zu gewährleisten.

-

G 0.35 Nötigung, Erpressung oder Korruption Nötigung, Erpressung oder Korruption stellen kriminelle Handlungen dar und können dazu führen, dass sensible Daten und Informationen kompromittiert werden. Wenn Mitarbeitende in DTH betreibenden Unternehmen erpresst oder korrupt beeinflusst werden, können sie gezwungen sein, Zugang zu geschützten Informationen zu gewähren oder diese sogar zu stehlen. Dies kann nicht nur zu einem Verlust von Geschäftsgeheimnissen führen, sondern auch die Privatsphäre und Sicherheit von Kunden gefährden. DTH betreibende Unternehmen müssen daher sicherstellen, dass sie strenge Sicherheits- und Kontrollmaßnahmen implementieren, um sicherzustellen, dass sensible Informationen sicher aufbewahrt und vor solchen Bedrohungen geschützt werden.

-

G 0.36 Identitätsdiebstahl Identitätsdiebstahl stellt eine besondere Gefahr für DTH dar, da diese Unternehmen oft sensible Informationen von Kunden und Partnern verwalten, einschließlich personenbezogener Daten wie Namen, Adressen und Finanzdaten. Wenn ein DTH Ziel von Identitätsdiebstahl wird, können die gestohlenen Informationen von Kriminellen genutzt werden, um betrügerische Aktivitäten durchzuführen, wie zum Beispiel Kreditkartenbetrug oder Identitätsbetrug. Dies kann nicht nur zu einem finanziellen Verlust für das DTH betreibende Unternehmen und seine Kunden führen, sondern auch zu einem erheblichen Schaden für den Ruf des DTH betreibenden Unternehmens. Daher ist es wichtig, dass DTHs angemessene Sicherheitsmaßnahmen implementieren, um die Vertraulichkeit und Integrität der Daten ihrer Kunden zu schützen.

-

G 0.37 Abstreiten von Handlungen Betreiber eines DTH sind für den Schutz und die Sicherheit von Daten verantwortlich und müssen transparent und ehrlich über ihre Handlungen und Entscheidungen im Umgang mit sensiblen Daten sein. Wenn Handlungen jedoch abgestritten oder verschwiegen werden, kann dies Zweifel an der Integrität und Kompetenz aufkommen lassen, was das Vertrauen von Kunden und Geschäftspartnern beeinträchtigen kann. Außerdem kann das Abstreiten von Handlungen rechtliche Konsequenzen haben, wenn es gegen Datenschutzgesetze verstößt. Daher sollten DTH betreibende Unternehmen immer offen und transparent über Handlungen und Entscheidungen im Umgang mit Daten kommunizieren.

-

G 0.38 Missbrauch personenbezogener Daten DTH betreibende Unternehmen sind dazu verpflichtet, personenbezogene Daten sicher und vertraulich zu behandeln und sie nur für den Zweck zu verwenden, für den sie erhoben wurden. Wenn interne oder externe Stakeholder diese Daten missbrauchen, beispielsweise durch unautorisierte Nutzung oder Weitergabe an Dritte, kann dies schwerwiegende Konsequenzen haben. Betroffene können Klage einreichen und hohe Geldstrafen verhängt werden. Daher ist es von entscheidender Bedeutung, dass DTH angemessene Sicherheitsmaßnahmen implementieren, um personenbezogene Daten zu schützen und sie nur in Übereinstimmung mit den geltenden Datenschutzgesetzen zu verwenden.

-

G 0.39 Schadprogramme Schadprogramme können Sicherheitslücken in einem DTH ausnutzen und vertrauliche Daten wie Passwörter, Nutzerkonten und Kundendaten stehlen. Wenn Schadprogramme auf den Computersystemen von DTH installiert werden, können sie auch die Integrität und Verfügbarkeit von Daten gefährden, was zu Datenverlust und Systemausfällen führen kann. Schadprogramme können auch dazu verwendet werden, um den Ruf und das Vertrauen der Kunden in den DTH zu untergraben. Daher sollten DTH angemessene Sicherheitsmaßnahmen ergreifen, um ihre Computersysteme vor Schadprogrammen zu schützen, wie zum Beispiel das regelmäßige Installieren von Updates und Patches, das Verwenden von Antivirus-Software und das Schulen von Mitarbeitern im Umgang mit Phishing-Angriffen.

-

G 0.40 Verhinderung von Diensten (Denial of Service) Wenn ein DTH Ziel eines Denial-of-Service-Angriffs wird, können Kunden und Geschäftspartner nicht mehr auf die Dienste zugreifen, was zu erheblichen Auswirkungen auf das Geschäft führen kann. Dies kann auch den Ruf des DTHs beeinträchtigen und das Vertrauen der Kunden und Geschäftspartner untergraben. DTH sollten daher Sicherheitsmaßnahmen ergreifen, um solche Angriffe zu verhindern, wie zum Beispiel das Überwachen von Netzwerkverkehr, das Verwenden von Firewalls und das Bereitstellen von Redundanzlösungen, um Ausfallzeiten zu minimieren.

-

G 0.41 Sabotage Sabotage kann durch Mitarbeiter, ehemalige Mitarbeiter oder auch durch externe Angreifer erfolgen. Wenn DTH Ziel von Sabotage werden, können wichtige Daten unwiederbringlich verloren gehen oder die Geschäftstätigkeit beeinträchtigt werden, was zu finanziellen Schäden und Reputationsschäden führen kann. Daher sollten DTH geeignete Sicherheitsmaßnahmen ergreifen, um Sabotage zu verhindern, wie beispielsweise das Einschränken des Zugangs zu kritischen Systemen und Daten, das Überwachen von Netzwerkaktivitäten und das regelmäßige Schulen der Mitarbeiter im Umgang mit sensiblen Daten und Systemen.

-

G 0.42 Social Engineering Social Engineering stellt für DTH eine potenzielle Bedrohung dar, da es eine Methode ist, bei der Angreifer menschliche Schwachstellen ausnutzen, um an vertrauliche Informationen zu gelangen. Durch Social Engineering können Angreifer beispielsweise Mitarbeiter täuschen, um Zugangsdaten oder vertrauliche Informationen preiszugeben, die sie dann für ihre Zwecke nutzen können. Diese Art von Angriffen kann schwer zu erkennen sein und verursacht oft erheblichen Schaden, da die Angreifer erfolgreich in das System des DTH eindringen können. Um sich gegen Social Engineering zu schützen, sollten DTH ihre Mitarbeiter regelmäßig schulen und ihnen beibringen, wie man verdächtige Aktivitäten erkennt und wie man sicher mit vertraulichen Informationen umgeht.

-

G 0.43 Einspielen von Nachrichten Durch das Einspielen von Nachrichten können Angreifer bösartigen Code in das System eines DTHs einschleusen. Dadurch können sie vertrauliche Daten stehlen oder das System des DTHs außer Betrieb setzen. Das Einspielen von Nachrichten kann auf verschiedene Weise erfolgen, wie zum Beispiel durch E-Mail-Anhänge oder durch unsichere Websites. Um sich gegen diese Art von Angriffen zu schützen, sollten DTH ihre Computersysteme regelmäßig aktualisieren, um Sicherheitslücken zu schließen, und Anti-Malware-Software verwenden, um schädlichen Code zu erkennen und zu blockieren. Mitarbeiter sollten auch über die Risiken von Einspielen von Nachrichten aufgeklärt werden und angehalten werden, nur auf vertrauenswürdige Nachrichten und Links zu klicken.

-

G 0.45 Datenverlust Datenverlust kann zu finanziellen Verlusten und Reputationsschäden in einem DTH führen. Datenverlust kann durch verschiedene Faktoren verursacht werden, wie zum Beispiel durch menschliches Versagen, Hardware- oder Softwareausfälle, Naturkatastrophen oder durch Cyberangriffe. Um Datenverlust zu vermeiden, sollten DTH regelmäßig Backups ihrer Daten erstellen und sicherstellen, dass sie an einem sicheren Ort aufbewahrt werden. Außerdem sollten sie geeignete Sicherheitsmaßnahmen ergreifen, um das Risiko von Cyberangriffen zu minimieren, wie zum Beispiel durch das Verwenden von Firewalls, das regelmäßige Aktualisieren von Sicherheitssoftware und das Einschränken des Zugangs zu kritischen Systemen und Daten.

-

G 0.46 Integritätsverlust schützenswerter Informationen Integritätsverlust kann durch verschiedene Faktoren verursacht werden, wie zum Beispiel durch menschliches Versagen, technische Störungen oder durch Cyberangriffe. Wenn die Integrität von Daten verletzt wird, kann dies zu schwerwiegenden Problemen führen, wie zum Beispiel zum Verlust von Vertrauen bei Kunden oder Geschäftspartnern, zur Verletzung von Datenschutzgesetzen oder zu rechtlichen Konsequenzen. Um sich gegen Integritätsverlust zu schützen, sollten DTH geeignete Sicherheitsmaßnahmen ergreifen, wie zum Beispiel das regelmäßige Überprüfen von Daten auf Unregelmäßigkeiten, die Verwendung von Verschlüsselungstechnologien und die Durchführung von regelmäßigen System-Updates.

-

G 0.47 Schädliche Seiteneffekte IT-gestützter Angriffe Schädliche Seiteneffekte IT-gestützter Angriffe können dazu führen, dass unbeabsichtigte Schäden an weiteren Systemen oder Netzwerken verursacht werden. Sie können durch verschiedene Faktoren verursacht werden, wie zum Beispiel durch das Verbreiten von Malware oder das Ausnutzen von Sicherheitslücken in anderen Systemen. Wenn schädliche Seiteneffekte auftreten, können sie zu erheblichen finanziellen Kosten, rechtlichen Konsequenzen und Image-Schäden führen. Um schädliche Seiteneffekte zu vermeiden, sollten DTH betreibende Unternehmen sicherstellen, dass ihre Sicherheitsmaßnahmen auf dem neuesten Stand sind und dass sie alle bekannten Sicherheitslücken schließen. Sie sollten auch eng mit anderen Organisationen zusammenarbeiten, um Angriffe zu erkennen und zu verhindern, bevor sie Schäden verursachen können.

Anforderungskatalog

In diesem Kapitel werden Sicherheitsanforderungen aufgelistet, die durch das DTH betreibende Unternehmen umgesetzt werden müssen. Wie in Abbildung 1 (Seite11) dargestellt ist dabei die Abgrenzung zwischen der technischen Lösung und der Organisation häufig nicht trennscharf. Entsprechend müssen diverse Aspekte mit den Unternehmensrichtlinien in Einklang gebracht werden.

Basierend auf den Bausteinen aus dem Kapitel „Einführung und Grundlagen“ und den Architekturszenarien wurden für DTH relevante Bausteine aus dem Grundschutz-Kompendium des BSI ausgewählt und aufbereitet.

Dabei sind für alle Bausteine mindestens die Basis-Stufe (MUSS-Anforderungen) umzusetzen. Da DTH sensible Daten verarbeiten ist in den meisten Fällen auf die Standard-Stufe (SOLL-Anforderungen) sinnhaft, wie wir im Folgenden beschreiben werden. Je nach Domäne und Datentreuhandmodell können auch die Anforderungen für den erhöhten Schutzbedarf relevant sein.

ISMS

Sicherheitsmanagement 🔗

Einordnung: Ein Informationssicherheitsmanagementsystem (ISMS) ist ein System, das bei DTH betreibenden Unternehmen eingesetzt werden kann, um die Sicherheit ihrer Informationen zu gewährleisten. Es umfasst die Planung, Implementierung, Überwachung und Kontinuierliche Verbesserung von Sicherheitsmaßnahmen und -prozessen. Die Umsetzung eines ISMS hilft DTH betreibenden Unternehmen, Risiken zu identifizieren, Bedrohungen zu bewerten und angemessene Schutzmaßnahmen zu ergreifen, um die Vertraulichkeit, Integrität und Verfügbarkeit ihrer Daten zu gewährleisten.

Beispiele für Standards für Sicherheitsmanagementsysteme:

- ISO 27001

- NIST SP 800-53

Empfehlung: Es müssen die Basis-Anforderungen (Übernahme der Gesamtverantwortung für Informationssicherheit durch die Leitung, Festlegung der Sicherheitsziele und -strategie, Erstellung einer Leitlinie zur Informationssicherheit, Benennung eines Informationssicherheitsbeauftragten, Vertragsgestaltung bei Bestellung eines oder einer externen Informationssicherheitsbeauftragten, Aufbau einer geeigneten Organisationsstruktur für Informationssicherheit, Festlegung von Sicherheitsmaßnahmen, Integration der Mitarbeitenden in den Sicherheitsprozess, Integration der Informationssicherheit in organisationsweite Abläufe und Prozesse) sowie die Standard-Anforderungen (Erstellung eines Sicherheitskonzeptes, Aufrechterhaltung der Informationssicherheit, Management-Berichte zur Informationssicherheit, Dokumentation des Sicherheitsprozesses, Wirtschaftlicher Einsatz von Ressourcen für Informationssicherheit) umgesetzt werden.

Organisation und Personal

Organisation 🔗

Einordnung: DTH betreibende Unternehmen müssen klare Verantwortlichkeiten und Zuständigkeiten definieren, um einen reibungslosen Betrieb zu gewährleisten. Dies umfasst die Strukturierung des Unternehmens, die Definition von Prozessen und die Benennung von Verantwortlichen. Eine effektive Organisation muss sicherstellen, dass alle notwendigen Kontrollen und Maßnahmen zur Einhaltung gesetzlicher Vorgaben und Standards implementiert sind. Die ständige Überwachung und Verbesserung der Organisation und Prozesse sind wesentliche Bestandteile eines erfolgreichen Betriebs als DTH.

Empfehlung: Es müssen die Basis-Anforderungen (Festlegung von Verantwortlichkeiten und Regelungen, Zuweisung der Zuständigkeiten, Beaufsichtigung oder Begleitung von Fremdpersonen, Funktionstrennung zwischen unvereinbaren Aufgaben, Ansprechperson zu Informationssicherheitsfragen) sowie die Standard-Anforderungen (Betriebsmittel- und Geräteverwaltung, Sicherheit bei Umzügen, Richtlinie zur sicheren IT-Nutzung) umgesetzt werden.

Personal 🔗

Einordnung: Das Personal in Unternehmen, die als DTH tätig sind, spielt eine entscheidende Rolle für den Erfolg des Betriebs. In erster Linie müssen Mitarbeitende über das notwendige Know-how verfügen, um die komplexen Systeme und Anwendungen betreiben, warten und absichern zu können. Dabei sollten sie auch in der Lage sein, schnell auf Veränderungen und Störungen zu reagieren und Probleme effektiv zu lösen. Da Vertrauen im Verhältnis zwischen Datentreuhänder, Datengebern und -nutzern von höchster Wichtigkeit ist, gelten hier besondere Anforderungen an die Mitarbeiter des Datentreuhänders.

Empfehlung: Es müssen die Basis-Anforderungen (Geregelte Einarbeitung neuer Mitarbeitender, Geregelte Verfahrensweise beim Weggang von Mitarbeitenden, Festlegung von Vertretungsregelungen, Festlegung von Regelungen für den Einsatz von Fremdpersonal, Vertraulichkeitsvereinbarungen für den Einsatz von Fremdpersonal, Aufgaben und Zuständigkeiten von Mitarbeitenden, Qualifikation des Personals) sowie die Standard-Anforderungen (Überprüfung der Vertrauenswürdigkeit von Mitarbeitenden) umgesetzt werden.

Sensibilisierung und Schulung zur Informationssicherheit 🔗

Einordnung: Neben dem Know-How ist auch die Einhaltung von Sicherheitsstandards und Compliance-Vorschriften von großer Bedeutung. Daher sollten Mitarbeiter regelmäßig geschult und sensibilisiert werden, um sicherzustellen, dass sie die neuesten Sicherheitsmaßnahmen und Best Practices kennen und einhalten. Als zentraler Vertrauensanker und Vermittler sensibler Daten sind Datentreuhänder hier besonders gefragt.

Empfehlung: Es müssen die Basis-Anforderungen (Sensibilisierung der Institutionsleitung für Informationssicherheit, Einweisung des Personals in den sicheren Umgang mit IT) sowie die Standard-Anforderungen (Konzeption und Planung eines Sensibilisierungs- und Schulungsprogramms zur Informationssicherheit, Durchführung von Sensibilisierungen und Schulungen zur Informationssicherheit, Schulung zur Vorgehensweise nach IT-Grundschutz, Messung und Auswertung des Lernerfolges) umgesetzt werden.

Identitäts- und Berechtigungsmanagement 🔗

Einordnung: Identity und Access Management (IAM) stellt beim Datentreuhänder sicher, dass nur autorisierte Benutzer auf sensible Daten zugreifen können. IAM umfasst die Verwaltung von Identitäten, Berechtigungen und Zugriffsrechten von Benutzern innerhalb des IT-Systems. Dazu gehört beispielsweise die Einrichtung von Benutzerkonten, die Vergabe von Zugriffsrechten und die Überwachung von Benutzeraktivitäten. Ein wichtiger Aspekt von IAM ist die kontinuierliche Aktualisierung von Zugriffsrechten, um sicherzustellen, dass nur autorisierte Benutzer auf Daten zugreifen können. IAM ist auch ein wichtiger Schutz gegen Phishing-Angriffe und andere Bedrohungen, die darauf abzielen, die Identität von Benutzern zu stehlen und sich Zugang zu sensiblen Daten zu verschaffen.

Empfehlung: Es müssen die Basis-Anforderungen (Regelung für die Einrichtung und Löschung von Benutzenden und Benutzergruppen, Einrichtung, Änderung und Entzug von Berechtigungen, Dokumentation der Benutzerkennungen und Rechteprofile, Aufgabenverteilung und Funktionstrennung, Vergabe von Zutrittsberechtigungen, Vergabe von Zugangsberechtigungen, Vergabe von Zugriffsrechten, Regelung des Passwortgebrauchs, Identifikation und Authentisierung, Regelung zur Passwortqualität, Regelung für passwortverarbeitende Anwendungen und IT-Systeme), die Standard-Anforderungen (Schutz von Benutzerkennungen mit weitreichenden Berechtigungen, Zurücksetzen von Passwörtern, Entwicklung eines Authentisierungskonzeptes für IT-Systeme und Anwendungen, Geeignete Auswahl von Authentisierungsmechanismen, Kontrolle der Wirksamkeit der Benutzertrennung am IT-System bzw. an der Anwendung, Vorgehensweise und Konzeption der Prozesse beim Identitäts- und Berechtigungsmanagement, Richtlinien für die Zugriffs- und Zugangskontrolle, Geeignete Auswahl von Identitäts- und Berechtigungsmanagement-Systemen, Einsatz eines zentralen Authentisierungsdienstes, Einweisung aller Mitarbeitenden in den Umgang mit Authentisierungsverfahren und -mechanismen) sowie die Anforderungen mit erhöhtem Schutzbedarf (Notfallvorsorge für das Identitäts- und Berechtigungsmanagement-System, Mehr-Faktor-Authentisierung, Vier-Augen-Prinzip für administrative Tätigkeiten) umgesetzt werden.

Compliance Management (Anforderungsmanagement) 🔗

Einordnung: DTH betreibende Unternehmen müssen, wie andere IT-Unternehmen auch, gesetzliche, regulatorische und vertragliche Vorschriften im Zusammenhang mit der Verarbeitung, Speicherung und Übertragung von Daten einhalten. DTH betreibende Unternehmen müssen sicherstellen, dass ihre Prozesse und Systeme den geltenden Vorschriften entsprechen und dass sie die erforderlichen Kontrollen implementieren, um sicherzustellen, dass sie keine Verstöße begehen. Dies kann beinhalten, dass sie sich regelmäßig über relevante Gesetze und Vorschriften informieren, entsprechende Richtlinien und Verfahren implementieren und regelmäßige Audits durchführen, um die Einhaltung zu überprüfen. Compliance Management ist daher ein wichtiger Bestandteil der Geschäftsstrategie von DTH betreibenden Unternehmen und trägt dazu bei, das Vertrauen ihrer Kunden und Geschäftspartner zu gewinnen und aufrechtzuerhalten.

Empfehlung: Es müssen die Basis-Anforderungen (Identifikation der Rahmenbedingungen, Beachtung der Rahmenbedingungen) sowie die Standard-Anforderungen (Konzeption und Organisation des Compliance Managements, Ausnahmegenehmigungen, Regelmäßige Überprüfungen des Compliance Managements) umgesetzt werden.

Konzeption und Vorgehensweise

Kryptokonzept 🔗

Einordnung: Kryptografie ist entlang der ganzen Kette Betroffener – Dateninhaber – DTH – Datennutzer von hohem Interesse. Die Ausgestaltung und der Einsatz von kryptografischen Verfahren kann sich aber je nach Datentreuhandmodell stark unterscheiden, weswegen ein Kryptokonzept zu erstellen ist.

Beispiele für den Einsatz kryptografischer Verfahren in DTM:

- Transportverschlüsselung ist für alle DTH obligatorisch.

- Ende-zu-Ende-Verschlüsselung (Datengeber – Datennutzer) kann sinnvoll sein, wenn ein erhöhter Bedarf nach Vertraulichkeit gegenüber dem DTH selbst besteht.

- Kryptografische Verfahren können zur Sicherstellung der Integrität genutzt werden, was für den Datengeber ggf. von hoher Relevanz hinsichtlich der Datenqualität ist.

- Einwilligungen oder Nutzungsauflagen des Datengebers können durch digitale Signaturen nachweisbar, fälschungssicher und damit nicht-abstreitbar umgesetzt werden.

- Kryptografische Verfahren können für die Umsetzung der Mandantentrennung beim DTH verwendet werden.

Empfehlung: Es müssen die Basis-Anforderungen (Auswahl der Verfahren, Datensicherung, Schlüsselmanagement) sowie die Standard-Anforderungen (sicheres Löschen, Kriterien für die Auswahl von Hard- und Software, Kryptokonzept, Reaktion auf Schwachstellen, Krypto-Kataster) umgesetzt werden.

Datenschutz 🔗

Einordnung: Datenschutz ist immer dann relevant, wenn personenbezogene Daten im Spiel sind. Siehe Kapitel 5 für verschiedene Datenarten. Dabei ist zu beachten, dass der Dateninhaber nicht zwangsläufig auch die betroffene Person ist. Daher ist es wichtig hier genau hinzuschauen. Der Datenschutz ist primär in der Datenschutzgrundverordnung und dem Bundesdatenschutzgesetzt geregelt. Er räumt den Betroffenen eine Reihe von Pflichten ein und formuliert Pflichten an den „Verantwortlichen“ für die Verarbeitung – primär also dem DTH und den Datennutzern.

Bei nicht-personenbezogenen Daten ist das Datenschutzrecht nicht anwendbar. Dennoch finden sich im Bereich des Geschäftsgeheimnisschutzes ganz ähnliche Bedarfe nach informierter Selbstbestimmung beim Umgang mit vermittelten Unternehmensdaten (Datensouveränität als Verallgemeinerung von Datenschutz)

Beispiele für datenschutzrechtliche Rechte und Pflichten:

- Rechte der Betroffenen (DSGVO Kapitel 3)

- Auskunftsrecht (DSGVO Artikel 15)

- Recht auf Berichtung (DSGVO Artikel 16)

- Recht auf Löschung (DSGVO Artikel 17)

- …

- Pflichten der Verantwortlichen (DSGVO Kapitel 4)

- Datenschutzfreundliche Voreinstellungen (DSGVO Artikel 25)

- Melden von Verletzungen (DSGVO Artikel 33)

- Datenschutzfolgeabschätzungen (DSGVO Artikel 35)

- …

Empfehlung: Der BSI unterscheidet beim Datenschutz keine Stufen, wie bei den anderen Bausteinen. Dies liegt daran, dass die Gesetzeslage die entsprechenden Anforderungen klar formuliert. Stattdessen empfiehlt das BSI das Standard-Datenschutzmodell umzusetzen, welches eine Vorgehensweise zur Erfüllung der Datenschutzanforderungen darstellt.

Pseudonymisierung und Anonymisierung

Einordnung: Je nach Domäne, Anwendungsbeispiel und Anforderungen der Datengeber ist es gegebenenfalls erforderlich, dass der Datentreuhänder Daten nur so verarbeitet oder zum Datennutzer weitergibt, dass keinen Rückschluss auf den Datengeber gezogen werden kann. Der Datentreuhänder muss die Daten also ggf. pseudonymisieren oder anonymisieren (Auch wenn es sich bei Anonymisierung und Pseudonymisierung in der Regel auf personenbezogene Daten bezieht, sind die Konzepte für Geschäftsgeheimisse jedoch übertragbar).

Im Unterschied zur Anonymisierung kann der Datentreuhänder bei einer Pseudonymisierung den Bezug zum Datengeber über eine Referenzdatei wiederherstellen.

Beispiele:

- Entfernung des direkten Identifikators: Hierbei wird lediglich der „Primärschlüssel“ (z. B. Name, Personalausweisnummer) gelöscht oder durch ein Pseudonym ersetzt. Dies ist die einfachste, wenn auch unsicherste, Art der Anonymisierung, da Studien gezeigt haben, dass in der Praxis bereits wenige Datenpunkte ausreichen, um einen Bezug wiederherzustellen. Eine Studie aus dem Jahr 2006 hat gezeigt, dass 63,3 Prozent der Amerikaner alleine durch die Kombination aus Geschlecht, Geburtsdatum und der fünfstelligen Postleitzahl eindeutig identifizierbar sind.

- k-Anonymität: Bei der k-Anonymität werden genau solche Effekte berücksichtigt. Ein Datensatz erfüllt dann die k-Anonymität, wenn es zu jedem Eintrag im Datensatz mindestens k-1 andere Datensätze gibt, die die gleichen Werte haben. Dabei ist dies – je nach Wert von k – nicht ohne Informationsverlust möglich, da Daten verallgemeinert werden müssen (z. B. Geburtsjahr statt Geburtsdatum) oder Einträge gelöscht oder hinzugefügt werden müssen, um das Kriterium der k-Anonymität zu erfüllen. Auch bei der k-Anonymität gibt es eine Reihe von Angriffen, die die Anonymität gefährden, wenngleich dies deutlich schwieriger ist als bei der reinen Entfernung des Identifikators.

- Differential Privacy: Grundlage der Differential Privacy ist die sogenannte „Random Response“-Technik. Beispiel: Die sensible Frage lautet „Haben Sie Krebs?“ Zur Beantwortung der Frage wirft jeder Teilnehmer eine geheime Münze. Fällt Kopf, beantwortet er die Frage wahrheitsgemäß. Fällt Zahl, beantwortet er die Frage zufällig mit einer Wahrscheinlichkeit von 50/50. In der Praxis wird dies durch einen „Rauschwert“ erreicht, welcher auf die Antwort addiert wird. Dabei hängt die Stärke des Rauschens von der Sensibilität der Frage ab und es entsteht ein Trade-Off zwischen der Nützlichkeit der Daten und der Stärke der Anonymisierung. Dieser Ansatz ist in der Umsetzung am komplexesten, gibt aber bis zu einem gewissen Grad „mathematische Garantien“.

Empfehlung: Häufig ist der Einsatz von Anonymisierung sinnvoll – insbesondere, da die DSGVO auf anonymisierte Daten nicht anwendbar ist. Dennoch ist vom Datentreuhänder im konkreten Einzelfall eine Abwägung zwischen Aufwand für die Umsetzung, Privatheit des Datengebers und Datennutzbarkeit für den Datennutzers zu treffen.

Datensicherungskonzept 🔗

Einordnung: Die Sicherung von Daten erstreckt sich prinzipiell auf alle in Kapitel 5 genannten Datenarten. Dabei ist ein Datensicherungskonzept besonders bei Datentreuhandmodellen mit zentraler Datenspeicherung, der Verwaltungstreuhand und der Auswertungstreuhand wichtig. In all diesen Fällen liegen die zu vermittelnden Daten zentral beim DTH und ein Verlust (bzw. die fehlende Verfügbarkeit) der Daten würde das Datentreuhandmodell – und damit den Kerndienst – zum Erliegen bringen. Doch auch bei der Zugangstreuhand, bei der Daten lediglich temporär für die Vermittlung gespeichert werden, ist die Sicherung der anderen Datenkategorien (z. B. Finanz- und Vertragsdaten) essenziell für das Geschäft.

Beispiele, bei denen ein Datensicherungskonzept greift:

- Fehlerhafte Löschung

- Ransom-Ware-Angriffe

- Hardware-Defekte (z. B. der Festplatten)

Empfehlung: Es müssen die Basis-Anforderungen (Erfassung von Faktoren, festlegen der Verfahren, Minimalsicherungskonzept und regelmäßige Sicherung) sowie die Standard-Anforderungen (Datensicherungskonzept, Datensicherungssystem, ggf. Online-Datensicherung, Verpflichtung der Mitarbeiter, Sicherung von Software, geeignete Aufbewahrung) umgesetzt werden. In Erweiterung von CON.1 (Kryptokonzept) kann es bei DTH durchaus Sinn machen die Datensicherungen auch zu verschlüsseln. Wichtig, aber häufig vernachlässigt, ist das Testen der Datenwiederherstellung.

Löschen und Vernichten 🔗

Einordnung: Vertraut ein Datengeber dem DTH Daten an, so geht dieser in der Regel auch davon aus, dass dieser die Daten löscht, falls (1) der Datengeber dies verlangt, (2) die Daten nicht mehr benötigt werden oder (3) dies gesetzlich vorgeschrieben ist. Insbesondere bei personenbezogenen Daten regelt die DSGVO hier klar das Löschrecht der Betroffenen und gibt die Prinzipien der Datenminimierung und Zweckbindung vor. Wann Daten gelöscht werden können, ist dabei häufig nicht ganz einfach zu beantworten, da vor einer Löschung sichergestellt werden muss, dass diese wirklich nicht mehr benötigt werden (z. B. zur Nachweisbarkeit oder Einhaltung von Aufbewahrungspflichten). Das Löschrecht gilt bei Datentreuhandmodellen auch gegenüber den Datennutzern. Hier ist eine Löschung jedoch häufig nur realisierbar, wenn die Daten noch nicht weiterverarbeitet wurden. Außerdem gibt es derzeit wenige Konstellationen, bei denen der Datengeber die Datenlöschung beim Datennutzer technisch durchsetzen kann. Neben der sauberen Löschung gilt es auch die saubere Vernichtung von Datenträgern zu beachten, bspw. wenn diese ausgetauscht werden.

Beispiele bei denen Daten gelöscht werden müssen

- Der Datengeber zieht seine Einwilligung zur Verarbeitung zurück

- Die Daten werden nicht mehr zum angegebenen Zweck benötigt

- Individualvereinbarungen regeln Löschfristen

Empfehlung: Es müssen die Basis-Anforderungen (Erstellen von Regelungen, ordnungsgemäßes Löschen und Vernichten, Einhalten der Mindestanforderungen, Prüfung von Dienstleistern) sowie die Standard-Anforderungen (Verfahren für die Vernichtung von Datenträgern, Erstellen von Richtlinien, Vernichtung defekter Datenträger) umgesetzt werden.

Informationsaustausch 🔗

Einordnung: Der Austausch von Informationen ist der Kern eines jeden Datentreuhandmodells. Dabei sind insbesondere die Vertraulichkeit und Integrität des Informationsaustauschs wichtig. Daher sollten alle Kommunikationsbeziehungen explizit betrachtet und abgesichert werden.

Beispiele für Informationsaustausch bei Datentreuhandmodellen.

- Datengeber übergeben dem DTH die zu vermittelnden Daten über diverse Kanäle, welche nicht notwendigerweise digital sein müssen (z. B. über Web-Dienste, E-Mail, Fax, Papier)

- Der DTH übergibt die Daten dem Datennutzer über diverse Kanäle, welche in der Regel digital sind (z. B. Web-Dienste, E-Mail)

- Kommunikation zwischen den einzelnen Parteien, z. B. für Kundendienst, Vertragsverhandlungen etc.

Empfehlung: Es müssen die Basis-Anforderungen (Regelung zulässiger Empfänger und des Informationsaustauschs, Unterweisungen der Mitarbeiter) sowie die Standard-Anforderungen (Vereinbarungen zum Austausch mit Dritten, Beseitigen von Restinformationen vor Weitergabe, Kompatibilitätsprüfungen, Sicherungskopien, Verschlüsselung und digitale Signaturen) umgesetzt werden. Als Teil des Datentreuhandvertrags (Datengeber – DTH) und des Datennutzungsvertrags (DTH – Datennutzer) ist gegebenenfalls eine Vertraulichkeitsvereinbarung zu schließen, sofern es sich um hochsensible Daten handelt oder der Datengeber dies wünscht.

Software-Entwicklung 🔗

Einordnung: Datentreuhandmodelle sind hochgradig individuell, weshalb es keine Standardsoftware für die Erbringung des Treuhanddienstes geben wird. Stattdessen wird jeder DTH eine Individuallösung („Vermittlungsplattform“) entwickeln müssen, welche das Treuhandmodell umsetzt. Da über diese Software eine große Menge sensibler Daten laufen, ist es besonders wichtig, dass diese frei von Fehlern und Sicherheitsschwachstellen ist. Diese hohen Anforderungen müssen bei der Software-Entwicklung berücksichtigt werden und sich im Entwicklungsmodell niederschlagen.

Empfehlung: Es müssen die Basis-Anforderungen (Auswahl eines Vorgehensmodells und einer Entwicklungsumgebung, sicheres Systemdesign, Prüfung von Quellen, Software-Tests, Patch-Management, Versionsverwaltung, Prüfen externer Komponenten) sowie die Standard-Anforderungen (Rollenmanagement, Richtlinien für die Software-Entwicklung, Dokumentation, Schulung, Steuerung der Entwicklung, Bedrohungsmodellierung, sicherer Software-Entwurf) umgesetzt werden. Außerdem können Audits helfen die Sicherheit zu prüfen.

Entwicklung von Webanwendungen 🔗

Einordnung: Bei den meisten Datentreuhandmodellen wird die Vermittlung der Daten über eine digitale Plattform realisiert, bei welcher es sich im Kern um eine Webanwendung handelt. Dabei haben Webanwendungen eine hohe Angriffsfläche, da sie aus dem Internet zugreifbar sind. Außerdem werden moderne Webanwendungen unter Einsatz diverse Frameworks entwickelt, was deren Komplexität stark erhöht.

Beispiele für Schwachstellen in Webanwendungen:

- Cross-Site-Scripting (XSS)

- Session Hijacking

- SQL-/Code-Injection

- Unsichere Authentifizierung und Zugriffskontrolle

- Fehlerhafte Verschlüsselungsverfahren

Empfehlung: Es müssen die Basis-Anforderungen (Authentisierung, Zugriffskontrolle, Sicheres Session-Management, Kontrolliertes Einbinden von Inhalten, Upload-Funktionen, Schutz vor unerlaubter automatisierter Nutzung, Eingabevalidierung und Ausgabekodierung, Schutz vor SQL-Injection, Restriktive Herausgabe sicherheitsrelevanter Informationen) sowie die Standard-Anforderungen (Softwarearchitektur, Verifikation essenzieller Änderungen, Fehlerbehandlung, Sichere HTTP-Konfiguration, Verhinderung von Cross-Site-Request Forgery, Mehr-Faktor-Authentisierung) umgesetzt werden. Außerdem empfiehlt es sich, das OWASP Web Application Security Testing Framework anzuwenden.

Netze

Netzarchitektur und -design 🔗

Einordnung: Die Netzarchitektur und das Design sind für DTH von zentraler Bedeutung. Eine sorgfältige Planung und Umsetzung ist notwendig, um eine hohe Verfügbarkeit, Sicherheit und Leistungsfähigkeit des IT-Systems zu gewährleisten. Ein wichtiger Aspekt des Netzdesigns ist die Netzwerksicherheit. Dazu gehört unter anderem die Segmentierung des Netzwerks, die Implementierung von Firewalls und die Überwachung des Netzwerkverkehrs. Eine sorgfältige Netzwerksicherheitsstrategie kann dazu beitragen, die Daten des DTHs vor unbefugtem Zugriff und Angriffen zu schützen.

Empfehlung: Es müssen die Basis-Anforderungen (Sicherheitsrichtlinie, Dokumentation, Anforderungsspezifikation, Netztrennung in Sicherheitszonen, Client-Server-Segmentierung, Endgeräte-Segmentierung im internen Netz, Absicherung von schützenswerten Informationen, Grundlegende Absicherung des Internetzugangs, Grundlegende Absicherung der Kommunikation mit nicht-vertrauenswürdigen Netzen, DMZ-Segmentierung für Zugriffe aus dem Internet, Absicherung eingehender Kommunikation vom Internet in das interne Netz, Absicherung ausgehender interner Kommunikation zum Internet, Netzplanung, Umsetzung der Netzplanung, Regelmäßiger Soll-Ist-Vergleich) sowie die Standard-Anforderungen (Spezifikation der Netzarchitektur, Spezifikation des Netzdesigns, „P-A-P“-Struktur für die Internet-Anbindung, Separierung der Infrastrukturdienste, Zuweisung dedizierter Subnetze für IPv4 / IPv6-Endgerätegruppen, Separierung des Managementbereichs, Spezifikation des Segmentierungskonzeptes, Trennung von Sicherheitssegmenten, Sichere logische Trennung mittels VLAN, Fein- und Umsetzungsplanung von Netzarchitektur und -design, Spezifikation von Betriebsprozessen für das Netz, Einbindung der Netzarchitektur in die Notfallplanung) umgesetzt werden.

Anwendungen

Webanwendungen und Webservices 🔗

Einordnung: Aus technischer Sicht ist ein DTH in den allermeisten Fällen als Webanwendung realisiert. Deshalb gelten auch für DTH die allgemein anerkannten Best Practices für die sichere Umsetzung von Webanwendungen.

Empfehlung: Es müssen die Basis-Anforderungen (Authentisierung, Kontrolliertes Einbinden von Dateien und Inhalten, Schutz vor unerlaubter automatisierter Nutzung, Schutz vertraulicher Daten) sowie die Standard-Anforderungen (Systemarchitektur, Beschaffung von Webanwendungen und Webservices, Sichere Anbindung von Hintergrundsystemen, Sichere Konfiguration, Sichere HTTP-Konfiguration bei Webanwendungen, Penetrationstests und Revision) umgesetzt werden.

Webserver 🔗

Einordnung: Webserver sind in der Regel eine kritische Komponente, da ihre weitläufige Erreichbarkeit gleichzeitig auch potenzielle Risiken mit sich bringt. Da DTH in der Regel eine Plattform über Webserver zur Verfügung stellen, müssen hier entsprechende Maßnahmen zur Absicherung der Webserver getroffen werden, die über die üblichen Schutzmaßnahmen hinausgehen.

Empfehlung: Es müssen die Basis-Anforderungen (Sichere Konfiguration eines Webservers, Schutz der Webserver-Dateien, Absicherung von Datei-Uploads und -Downloads, Protokollierung von Ereignissen, Authentisierung, Rechtliche Rahmenbedingungen, Verschlüsselung über TLS), die Standard-Anforderungen (Planung des Einsatzes eines Webservers, Festlegung einer Sicherheitsrichtlinie, Auswahl eines geeigneten Webhosters, Geeigneter Umgang mit Fehlern und Fehlermeldungen, Zugriffskontrolle für Webcrawler, Integritätsprüfungen und Schutz vor Schadsoftware, Penetrationstests und Revision, Benennung von Ansprechpartnern) sowie die Anforderungen mit erhöhtem Schutzbedarf (Redundanz, Schutz vor Denial-of-Service-Angriffen) umgesetzt werden.

Fileserver 🔗

Einordnung: In vielen Anwendungsfällen ist die Plattform des DTH für die sichere (auch temporäre) Verwahrung von Daten verantwortlich. In diesen Fällen gelten strenge Anforderungen an den Schutz der Daten, da diese ein zentrales Asset für das DTH betreibende Unternehmen und daher geschäftskritisch sind.

Empfehlung: Es müssen die Basis-Anforderungen (Einsatz von RAID-Systemen, Einsatz von Viren-Schutzprogrammen, Restriktive Rechtevergabe, Planung von Fileservern), die Standard-Anforderungen (Beschaffung eines File-Servers und Auswahl eines Dienstes, Auswahl eines Dateisystems, Strukturierte Datenhaltung, Sicheres Speichermanagement, Einsatz von Speicherbeschränkungen, Einsatz von Error-Correction-Codes) sowie die Anforderungen mit erhöhtem Schutzbedarf (Verschlüsselung des Datenbestandes, Replizieren zwischen Standorten) umgesetzt werden.

Relationale Datenbanksysteme 🔗

Einordnung: Sämtliche Datenbanksysteme und deren Datenbankmanagementsysteme (DBMS) in DTH sind so abzusichern, dass sowohl Vertraulichkeit als auch Integrität und Verfügbarkeit von Informationen nicht gefährdet sind. Daher gelten hier auch erweiterte Sicherheitsanforderungen.

Beispiele für zu beachtende Datenbanksysteme:

- Kundendaten

- Rechnungsdaten

- Metadaten der Vermittlung

- Daten der Datengeber

Empfehlung: Es müssen die Basis-Anforderungen (Erstellung einer Sicherheitsrichtlinie für Datenbanksysteme, Installation des DBMS, Basishärtung des DBMS, Geregeltes Anlegen neuer Datenbanken, Benutzer- und Berechtigungskonzept, Passwortänderung, Zeitnahes Einspielen von Sicherheitsupdates, Datenbank-Protokollierung, Datensicherung), die Standard-Anforderungen (Auswahl geeigneter DBMS, Ausreichende Dimensionierung der Hardware, Einheitlicher Konfigurationsstandard von DBMS, Restriktive Handhabung von Datenbank-Links, Überprüfung der Datensicherung, Schulung der Datenbankadministratoren, Verschlüsselung der Datenbankanbindung, Datenübername oder Migration, Überwachung des DBMS, Regelmäßige Audits) sowie die Anforderungen mit erhöhtem Schutzbedarf (Notfallvorsorge, Archivierung, Datenverschlüsselung, Sicherheitsüberprüfungen) umgesetzt werden.

Kubernetes 🔗

Einordnung: Für den Fall der Containerisierung mit Kubernetes, müssen DTH-Umsetzungen auch die entsprechenden Best-Practices für Kubernetes einhalten.

Empfehlung: Es müssen die Basis-Anforderungen (Planung der Separierung, Planung der Automatisierung mit CI/CD, Identitäts- und Berechtigungsmanagement, Separierung von Pods, Datensicherung im Cluster) sowie die Standard-Anforderungen (Initialisierung von Pods, Separierung der Netze, Absicherung von Konfigurationsdateien, Nutzung von Service-Accounts, Absicherung von Prozessen der Automatisierung, Überwachung der Container, Absicherung der Infrastruktur-Anwendungen) umgesetzt werden.

DNS-Server 🔗

Einordnung: Für den Einsatz von DNS-Servern gelten im Falle von DTH die gleichen Anforderungen wie für gewöhnliche IT-Systeme. Es gilt hier, zumindest die Standardanforderungen für DNS-Server umzusetzen.

Empfehlung: Es müssen die Basis-Anforderungen (Planung des DNS-Einsatzes, Einsatz redundanter DNS-Server, Verwendung von separaten DNS-Servern für interne und externe Anfragen, Sichere Grundkonfiguration, Absicherung von dynamischen DNS-Updates, Überwachung von DNS-Servern, Verwaltung von Domainnamen, Erstellen eines Notfallplans) sowie die Standard-Anforderungen (Auswahl eines geeigneten DNS-Server-Produkte, Ausreichende Dimensionierung, Einschränkung der Sichtbarkeit von Domain-Informationen, Platzierung der Nameserver, Auswertung der Logdaten, Integration eines DNS-Servers in eine „P-A-P“-Struktur, Einsatz von DNSSEC, Erweiterte Absicherung von Zonentransfers, Aussonderung von DNS-Servern) umgesetzt werden.

Allgemeine Software 🔗

Einordnung: Für den Fall, dass der DTH Software von Drittanbietern bezieht, muss ein klares Regelwerk für Beschaffung, Konfiguration, Einsatz und Entfernung der Software aufgestellt werden.

Empfehlung: Es müssen die Basis-Anforderungen (Planung des Software-Einsatzes, Erstellung eines Anforderungskataloges, Sichere Beschaffung, Regelung für Installation und Konfiguration, Sichere Installation von Software) umgesetzt werden.

Entwicklung von Individualsoftware 🔗

Einordnung: Ähnlich wie bei Software von Drittanbietern müssen auch bei Individualsoftware („Maßanfertigungen“) und Eigenentwicklungen klare Regeln definiert werden, wie die Software zu konfigurieren, einzusetzen und zu entfernen ist.

Empfehlung: Es müssen die Basis-Anforderungen (Erweiterung der Planung des Software-Einsatzes um Aspekte von Individualsoftware, Festlegung von Sicherheitsanforderungen an den Prozess der Softwareentwicklung, Festlegung der Sicherheitsfunktionen zur System-Integration, Anforderungsgerechte Beauftragung) sowie die Standard-Anforderungen (Geeignete Steuerung der Anwendungsentwicklung, Dokumentation der Anforderungen, Sichere Beschaffung, Frühzeitige Beteiligung des Fachverantwortlichen bei entwicklungsbegleitenden Software-Tests) umgesetzt werden.

IT-Systeme

Allgemeiner Server 🔗

Einordnung: In diesem Abschnitt werden generische Anforderungen an Server aufgeführt. Weitere Anforderungen ergeben sich beispielsweise aus der Wahl des Betriebssystems, siehe hierzu 7.6.2 sowie 7.6.3, oder aber aus der Wahl des Applikationsszenarios, siehe hierzu 7.5.2.

Empfehlung: Es müssen die Basis-Anforderungen (Geeignete Aufstellung, Benutzerauthentisierung an Servern, Schutz vor Schnittstellen, Deaktivierung nicht benötigter Dienste, Deaktivierung nicht benötigter Dienste, Einsatz von Virenschutz-Programmen auf Servern, Protokollierung) sowie die Standard-Anforderungen (Festlegung einer Sicherheitsrichtlinie für Server, Planung des Server-Einsatzes, Beschaffung von Servern, Unterbrechungsfreie und stabile Stromversorgung, Einrichten lokaler Paketfilter, Betriebsdokumentation für Server, Einbindung in die Notfallplanung, Systemüberwachung und Monitoring von Servern, Sicherheitsüberprüfung für Server, Geregelte Außerbetriebnahme eines Servers, Erstellung und Pflege eines Betriebshandbuchs) umgesetzt werden.

Windows Server 🔗

Einordnung: Zusätzlich zu den allgemein formulierten Anforderungen aus 7.6.1 gelten für Windows Server zusätzlich betriebssystemspezifische Anforderungen.

Empfehlung: Es müssen die Basis-Anforderungen (Planung von Windows-Servern, Sichere Installation, Telemetrie- und Nutzungsdaten) sowie die Standard-Anforderungen (Schutz vor Ausnutzung von Schwachstellen, Sichere Authentisierung und Autorisierung, Sicherheit beim Fernzugriff über RDP) umgesetzt werden.

Server unter Linux und Unix 🔗

Einordnung: Zusätzlich zu den allgemein formulierten Anforderungen aus 7.6.1 gelten für Linux und Unix Server zusätzlich betriebssystemspezifische Anforderungen.

Empfehlung: Es müssen die Basis-Anforderungen (Authentisierung von Administratoren und Benutzern, Sorgfältige Vergabe von IDs, Kein automatisches Einbinden von Wechsellaufwerken, Schutz vor Ausnutzung von Schwachstellen in Anwendungen, Sichere Installation von Software-Paketen) sowie die Standard-Anforderungen (Verwaltung von Benutzern und Gruppen, Verschlüsselter Zugriff über Secure-Shell, Absicherung des Bootvorgangs, Verhinderung der Ausbreitung bei der Ausnutzung von Schwachstellen, Einsatz der Sicherheitsmechanismen von NFS, Einsatz der Sicherheitsmechanismen von NIS) umgesetzt werden.

Virtualisierung 🔗

Einordnung: Virtualisierung spielt eine wichtige Rolle in der IT-Infrastruktur von DTH. Sie ermöglicht es, mehrere virtuelle Maschinen auf einem physischen Server auszuführen, was eine effiziente Nutzung der vorhandenen Ressourcen ermöglicht. Dadurch können DTH ihre Serverkosten reduzieren und ihre Betriebskosten senken. Außerdem erleichtert die Virtualisierung die Bereitstellung und Verwaltung von IT-Ressourcen sowie die Skalierung der Infrastruktur, was besonders wichtig ist, wenn sich die Anforderungen an die Speicher- und Rechenleistung ändern.

Empfehlung: Es müssen die Basis-Anforderungen (Einspielen von Aktualisierungen und Sicherheitsupdates, Sicherer Einsatz, Sichere Konfiguration virtueller IT-Systeme, Sichere Konfiguration eines Netztes für virtuelle Infrastrukturen, Schutz vor Administrationsschnittstellen, Protokollierung in der virtuellen Infrastruktur, Zeitsynchronisation in virtuellen IT-Systemen) umgesetzt werden.

Containerisierung 🔗

Einordnung: Containerisierung ist eine Methode der Virtualisierung, die bei DTH eingesetzt wird, um Anwendungen in einer isolierten Umgebung auszuführen. Container ermöglichen es, Anwendungen und ihre Abhängigkeiten in einer gemeinsamen Umgebung zu kapseln, die unabhängig von der zugrunde liegenden Hardware und dem Betriebssystem ist. Dadurch wird es einfacher, Anwendungen zu verteilen und zu skalieren, ohne dass aufwendige Technologien wie Hypervisoren eingesetzt werden müssen. Containerisierung kann auch dazu beitragen, die Sicherheit von Anwendungen zu erhöhen, indem sie in einer abgeschotteten Umgebung ausgeführt werden. DTH können Containerisierung einsetzen, um die Effizienz und Flexibilität ihrer IT-Infrastruktur zu verbessern.

Empfehlung: Es müssen die Basis-Anforderungen (Planung des Container-Einsatzes, Planung der Verwaltung von Containern, Sicherer Einsatz containerisierter IT-Systeme, Planung der Bereitstellung und Verteilung von Images, Separierung der Administrations- und Zugangsnetze bei Containern, Verwendung sicherer Images, Persistenz von Protokollierungsdaten der Container, Sichere Speicherung von Zugangsdaten bei Containern) umgesetzt werden.

Speicherlösungen 🔗

Einordnung: Speicherlösungen bei DTH müssen in der Lage sein, große Mengen an Daten effizient zu speichern und schnell darauf zuzugreifen. Dabei müssen sie auch skalierbar sein, um mit den wachsenden Anforderungen der Kunden mithalten zu können. Datensicherheit und Datenschutz sind dabei ebenso wichtige Faktoren wie die Verfügbarkeit der Daten. Deshalb werden häufig redundante Speicherlösungen eingesetzt, um Ausfälle zu vermeiden. Auch die Datensicherung und -wiederherstellung sind wichtige Aspekte, die bei der Auswahl einer Speicherlösung berücksichtigt werden müssen.

Empfehlung: Es müssen die Basis-Anforderungen (Geeignete Aufstellung von Speichersystemen, Sichere Grundkonfiguration, Schutz der Administrationsschnittstellen) sowie die Standard-Anforderungen (Erstellung einer Sicherheitsrichtlinie, Planung von Speicherlösungen, Auswahl einer geeigneten Speicherlösung, Auswahl von Lieferanten, Erstellung und Pflege eines Betriebshandbuchs, Sicherer Betrieb einer Speicherlösung, Überwachung und Verwaltung von Speicherlösungen, Absicherung eines SANs durch Segmentierung, Sichere Trennung von Mandanten in Speicherlösungen, Sicheres Löschen in SAN-Umgebungen, Dokumentation der Systemeinstellungen von Speichersystemen, Sicherheitsaudits und Berichtswesen bei Speichersystemen, Aussonderung von Speicherlösungen, Notfallvorsorge und Notfallreaktion) umgesetzt werden.

Betrieb

Ordnungsgemäße IT-Administration 🔗

Einordnung: Für den IT-Betrieb von DTH ist die fortlaufende Administration von IT-Systemen und -Komponenten grundlegend. Systemadministratoren sind dafür verantwortlich, IT-Systeme und Anwendungen einzurichten, den Betrieb zu beobachten und bei Bedarf Maßnahmen zu ergreifen, um die Funktion und Leistungsfähigkeit der IT-Systeme aufrechtzuerhalten. Außerdem passen sie die IT-Systeme an veränderte Bedürfnisse an. Die Systemadministratoren haben auch eine wichtige Rolle bei der Sicherheit in DTH, da sie nicht nur dafür sorgen, dass die IT-Systeme verfügbar bleiben, sondern auch Sicherheitsmaßnahmen umsetzen und überprüfen, ob diese wirksam sind. Es ist von großer Bedeutung, die Systemadministration vor unbefugtem Zugriff abzusichern, da Systemadministratoren über sehr weitreichende Berechtigungen verfügen, die die Sicherheit des Informationsverbunds beeinflussen können.

Beispiele für ordnungsgemäße IT-Administration:

- Definition von Prozessen zur geregelten Einstellung sowie zum geregelten Austritt von Fachpersonal.

- Definition von Prozessen zur Vertretungsregelung und Notfallvorsorge, sodass Vertreter stets auf die entsprechenden IT-Systeme zugreifen können.

- Protokollierung und Dokumentation von administrativen Tätigkeiten, um Nachweisbarkeit zu gewährleisten.

Empfehlung: Es müssen die Basis-Anforderungen (Personalauswahl für administrative Tätigkeiten, Vertretungsregelungen und Notfallvorsorge, geregelte Einstellung von IT-Administratoren, Beendigung der Tätigkeit als IT-Administrator, Nachweisbarkeit von administrativen Tätigkeiten, Schutz administrativer Tätigkeiten) des BSI umgesetzt werden.

Patch- und Änderungsmanagement 🔗

Einordnung: Die korrekte und zeitnahe Aktualisierung der IT-Komponenten, die in einem DTH bereibenden Unternehmen eingesetzt werden, stellt eine große Herausforderung dar. In der Praxis zeigt sich häufig, dass Sicherheitslücken oder Betriebsstörungen auf mangelhafte oder fehlende Patches und Änderungen zurückzuführen sind. Ein fehlendes oder vernachlässigtes Patch- und Änderungsmanagement kann daher schnell zu möglichen Angriffspunkten führen.

Beispiele für Patch- und Änderungsmanagement:

- DTH können Log-Dateien verwenden, um Ereignisse auf ihren Systemen und Anwendungen zu protokollieren. Dies kann dazu beitragen, potenzielle Sicherheitsvorfälle zu identifizieren und zu untersuchen und die Leistung und Verfügbarkeit der Systeme zu überwachen.

- DTH können die Protokollierung automatisieren, um sicherzustellen, dass alle erforderlichen Ereignisse erfasst werden. Dies kann mithilfe von Tools und Technologien wie SIEM (Security Information and Event Management) und Log-Analyse-Tools realisiert werden.

Empfehlung: Es müssen die Basis-Anforderungen (Konzept für das Patch- und Änderungsmanagement, Festlegung der Zuständigkeiten, Konfiguration von Autoupdate-Mechanismen, Regelmäßige Aktualisierung von IT-Systemen und Software, Regelmäßige Suche nach Informationen zu Patches und Schwachstellen) des BSI umgesetzt werden.

Schutz vor Schadprogrammen 🔗

Einordnung: Schadprogramme verbreiten sich häufig über E-Mail-Anhänge oder manipulierte Webseiten. Darüber hinaus sind offene Netzschnittstellen, fehlerhafte Konfigurationen und Softwareschwachstellen häufige Einfallstore. Als DTH muss man solche Probleme verhindern.

Beispiele zum Schutz vor Schadprogrammen:

- Antivirenprogramme

- Firewalls

- Aktualisierung von Software und Betriebssystemen

- Principle of least Privilege

- Schaffung von Awareness und Schulungen

- Datensicherung

- Filterung von Mailverkehr